Muchos de los cazadores de bugs y pentesters de aplicaciones tienen un reconocimiento que se puede mejorar, se centran sobre todo en los vectores de ataque y no en aumentar la superficie de ataque. Esto al final conduce a una falta de resultados y a pésimas auditorías.

La ingeniería inversa de la aplicación móvil de una organización puede cambiar las reglas del juego en términos de aumentar la superficie de ataque.

PoC fácil:

1º Descarga el .apk, por ejemplo usando APKCombo o APKPure.

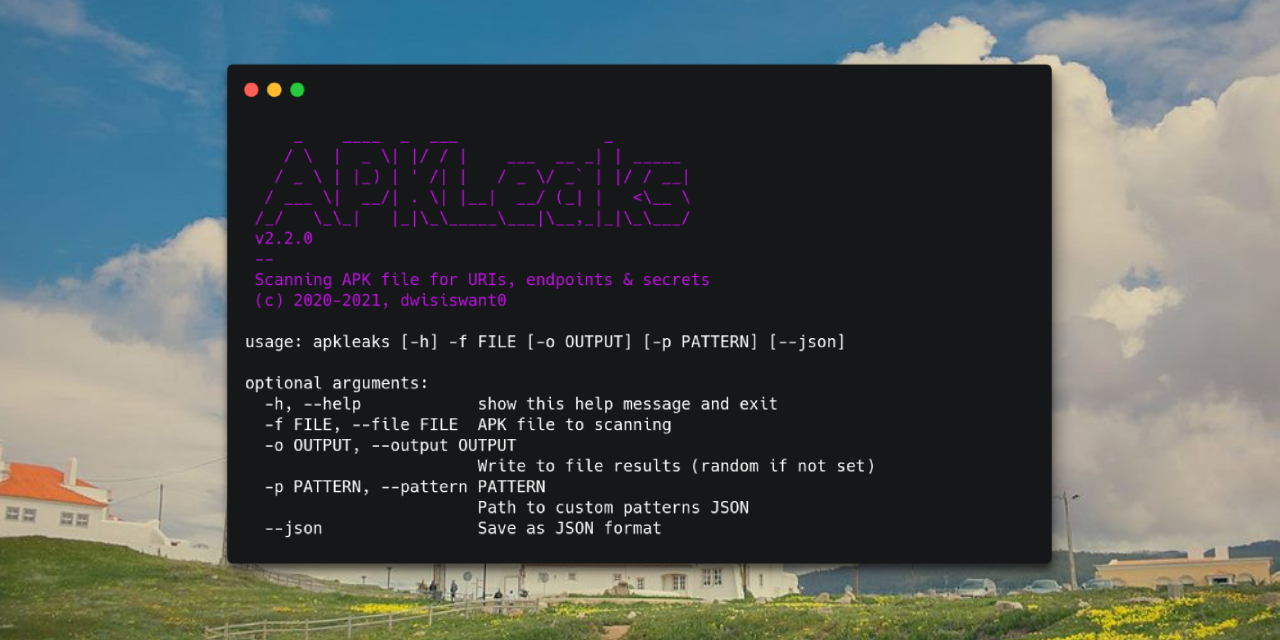

2º apkleaks -f com.REDACTED.COM.apk -o output_endpoints_apikeys

3º Si encuentras una API Key y quieres saber si es válida y operativa, hazlo rápidamente:

nuclei -t nuclei-templates/http/token-spray -var token=API_KEY_FOUND