Microsoft ha publicado actualizaciones de seguridad para 150 vulnerabilidades en su despliegue del Martes de Parches de Abril 2024, una cantidad mucho mayor que en los últimos meses. Hay tres vulnerabilidades críticas de ejecución remota de código (CVE-2024-21322, CVE-2024-21323 y CVE-2024-29053), todas ellas relacionadas con Microsoft Defender for IoT, la plataforma de seguridad de Microsoft para dispositivos IoT.

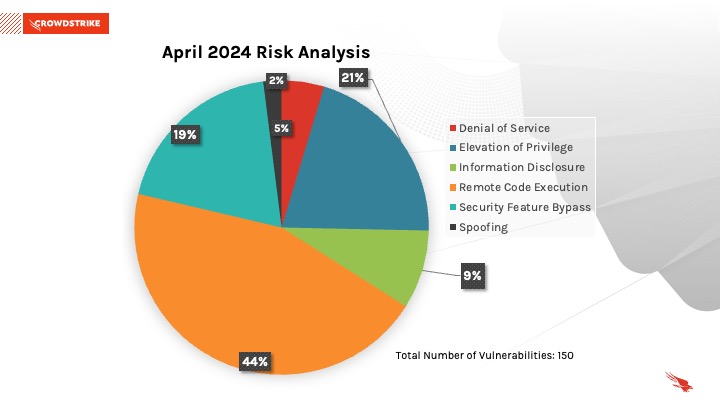

Análisis de riesgos de abril de 2024

El principal tipo de riesgo de este mes es la ejecución remota de código (RCE), con un 44%, seguido de la elevación de privilegios (21%) y la evasión de funciones de seguridad (19%).

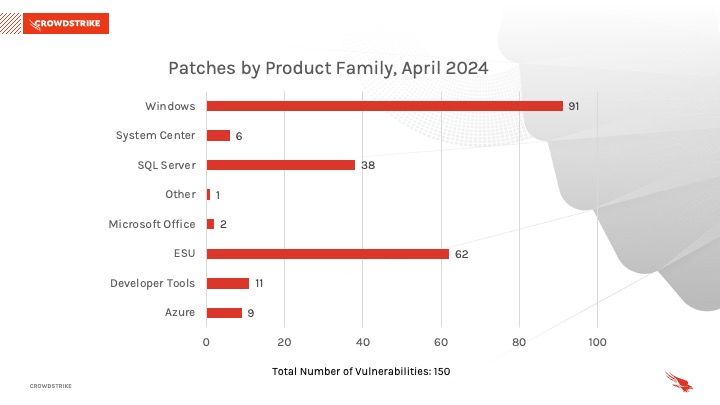

Los sistemas Windows han sido los que más parches han recibido este mes, con 91, mientras que los productos ESU (Extended Security Update) han recibido 62 y SQL Server, 38. Esto representa un aumento constante de las vulnerabilidades detectadas en los productos de soporte ampliado. Esto representa un aumento constante de las vulnerabilidades identificadas en los productos con soporte ampliado. Para garantizar la seguridad de los puestos finales, actualice a una versión compatible o adquiera Extended Support del proveedor.

Vulnerabilidades críticas de ejecución remota de código afectan a Microsoft Defender for IoT

CVE-2024-21323 es una vulnerabilidad RCE crítica que afecta a Microsoft Defender for IoT y tiene una puntuación CVSS de 8,8. La explotación exitosa de esta vulnerabilidad permitiría a un atacante enviar archivos de actualización maliciosos al sensor de Defender for IoT, permitiendo al atacante sobrescribir cualquier archivo en el activo administrado. Esta vulnerabilidad requiere que el atacante se autentique en el sensor IoT con los permisos suficientes para iniciar el proceso de actualización. Cualquier dispositivo IoT con el sensor Defender desplegado debería actualizarse lo antes posible.

CVE-2024-29053 es otra vulnerabilidad RCE crítica que afecta a la plataforma Microsoft Defender for IoT y tiene una puntuación CVSS de 8,8. La explotación exitosa de esta vulnerabilidad podría permitir a un atacante no autenticado cargar archivos maliciosos en ubicaciones sensibles del dispositivo servidor. Aprovechando esta vulnerabilidad, el atacante podría anular cualquier archivo, incluidos los sensibles, interrumpiendo así el funcionamiento normal o impidiendo la visibilidad de la red IoT.

CVE-2024-21322 es otra vulnerabilidad RCE crítica que afecta a Microsoft Defender for IoT y tiene una puntuación CVSS de 7,2. La explotación exitosa de esta vulnerabilidad permitiría al atacante enviar comandos arbitrarios al dispositivo administrado, posiblemente impidiendo el funcionamiento normal del software de monitoreo Defender for IoT. Esta vulnerabilidad requiere que el atacante sea un administrador de la consola de gestión de Defender for IoT en la web. Deben realizarse auditorías y validaciones periódicas de dichas cuentas para limitar el riesgo.

| Severity | CVSS Score | CVE | Description |

| Critical | 8.8 | CVE-2024-21323 | Microsoft Defender for IoT Remote Code Execution Vulnerability |

| Critical | 8.8 | CVE-2024-29053 | Microsoft Defender for IoT Remote Code Execution Vulnerability |

| Critical | 7.2 | CVE-2024-21322 | Microsoft Defender for IoT Remote Code Execution Vulnerability |

No todas las vulnerabilidades relevantes tienen parches: Considere Estrategias de Mitigación

Como hemos aprendido con otras vulnerabilidades notables, como Log4j, no todas las vulnerabilidades altamente explotables pueden parchearse fácilmente. Como en el caso de las vulnerabilidades ProxyNotShell, es de vital importancia desarrollar un plan de respuesta sobre cómo defender sus entornos cuando no existe un protocolo de aplicación de parches.

La revisión periódica de su estrategia de aplicación de parches debe seguir formando parte de su programa, pero también debe examinar de forma más holística los métodos de ciberseguridad de su organización para mejorar su postura de seguridad general.

Fuente original en inglés: Crowdstrike