Microsoft ha publicado actualizaciones de seguridad para 73 vulnerabilidades en su lanzamiento del martes de parches de febrero de 2024. Entre ellas se incluyen dos zero-days activamente explotados (CVE-2024-21412 y CVE-2024-21351), ambos fallos de seguridad. Cinco de las vulnerabilidades abordadas hoy se consideran críticas, mientras que las 68 restantes se consideran importantes o moderadas.

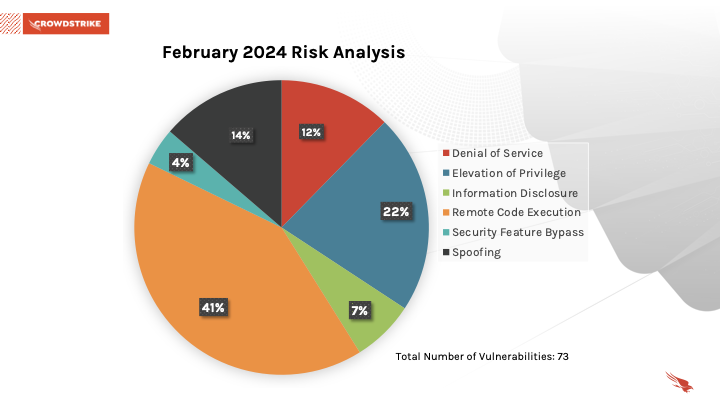

Análisis de riesgos de febrero de 2024

El principal tipo de riesgo de este mes es la ejecución remota de código (41%), seguida de la elevación de privilegios (22%) y la suplantación de identidad (14%).

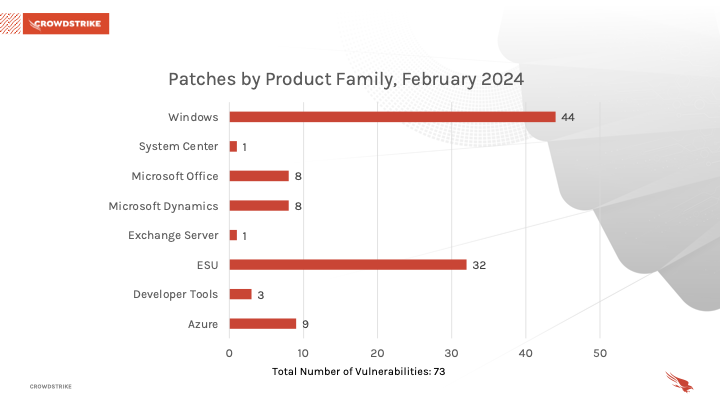

Los sistemas Windows han sido los que más parches han recibido este mes, con 44, seguidos de Extended Security Update (ESU), con 32, y Azure, con 9.

Vulnerabilidad de día cero explotada activamente que afecta a Internet Shortcut Files

Internet Shortcut Files ha recibido un parche para CVE-2024-21412, que tiene una gravedad de Importante y una puntuación CVSS de 8,1. Esta vulnerabilidad permite a un atacante no autenticado eludir una función de seguridad denominada advertencias «Mark of the Web» (MotW) en máquinas Windows. Para ello, habría que convencer al usuario de que haga clic en un archivo especialmente diseñado para eludir las comprobaciones de seguridad que se muestran. Según Microsoft, el kit de prueba de concepto para explotar la vulnerabilidad no se ha hecho público.

| Severity | CVSS Score | CVE | Description |

| Important | 8.1 | CVE-2024-21412 | Internet Shortcut Files Security Feature Bypass Vulnerability |

Vulnerabilidad Zero-Day activamente explotada que afecta a Windows SmartScreen

Windows SmartScreen ha recibido un parche para CVE-2024-21351, que tiene una gravedad de Moderada y una puntuación CVSS de 7,6. Esta vulnerabilidad de elusión de funciones de seguridad en Windows Defender SmartScreen puede conducir potencialmente a la exposición parcial de datos y/o problemas con la disponibilidad del sistema. El atacante necesitaría convencer al usuario para que abriera un archivo malicioso que pudiera eludir SmartScreen y potencialmente obtener la ejecución de código. Según Microsoft, el kit de prueba de concepto para explotar la vulnerabilidad no se ha revelado públicamente.

| Severity | CVSS Score | CVE | Description |

| Moderate | 7.6 | CVE-2024-21351 | Windows SmartScreen Security Feature Bypass Vulnerability |

Vulnerabilidades críticas que afectan a Microsoft Windows, Extended Security Update, Dynamics, Exchange Server y Microsoft Office

CVE-2024-21410 es una vulnerabilidad crítica de elevación de privilegios (EoP) que afecta a Microsoft Exchange Server y tiene una puntuación CVSS de 9,8. Un atacante que explote con éxito esta vulnerabilidad puede transmitir el hash de Net-NTLMv2 filtrado de un usuario contra un servidor Exchange vulnerable y autenticarse como ese usuario. Los hashes NTLM son importantes para obtener acceso a cuentas debido al uso de protocolos desafío-respuesta en la autenticación segura. Esta vulnerabilidad potencialmente permite a los atacantes descifrar hashes NTLM o implementar un ataque de retransmisión NTLM.

Antes de la Actualización acumulativa 14 (CU14) de Exchange Server 2019, Exchange Server no habilitaba protecciones de retransmisión para credenciales NTLM (llamadas Protección extendida para autenticación o EPA) de forma predeterminada, lo que habría protegido contra uno de los tipos de ataque mencionados anteriormente. Microsoft ha proporcionado un «Exchange Server Health Checker script» que proporciona una visión general del estado de la Protección Extendida del servidor Exchange del cliente.

CVE-2024-21413 es una vulnerabilidad crítica de ejecución remota de código (RCE) que afecta a Microsoft Outlook y tiene una puntuación CVSS de 9,8. La explotación satisfactoria de esta vulnerabilidad permite al atacante enviar un enlace malintencionadamente diseñado que elude la función de seguridad. Esto puede conducir a la exposición de credenciales y RCE, permitiendo a los atacantes obtener funcionalidad privilegiada.

CVE-2024-21380 es una vulnerabilidad crítica de divulgación de información que afecta a Microsoft Dynamics Business Central (anteriormente conocido como Dynamics NAV) y tiene una puntuación CVSS de 8,0. Esta vulnerabilidad podría permitir al atacante obtener la capacidad de interactuar con las aplicaciones y el contenido de otros inquilinos de SaaS. El usuario tendría que ser convencido por el atacante para hacer clic en una URL especialmente diseñada, y la ejecución tendría que ganar una condición de carrera para una explotación exitosa. Esto puede conducir a un acceso no autorizado a la cuenta de la víctima.

CVE-2024-21357 es una vulnerabilidad RCE crítica que afecta al protocolo de transporte de red Windows Pragmatic General Multicast (PGM) y tiene una puntuación CVSS de 7,6. La complejidad del ataque es alta debido a las acciones adicionales que un actor de amenazas tendría que realizar para una explotación exitosa. La explotación se limita a la misma red o a los sistemas de red virtuales conectados.

CVE-2024-20684 es una vulnerabilidad crítica de denegación de servicio (DoS) que afecta a Microsoft Windows Hyper-V y tiene una puntuación CVSS de 6,5. La explotación exitosa de esta vulnerabilidad permite a un atacante apuntar a una máquina virtual invitada Hyper-V, lo que puede afectar la funcionalidad del host Hyper-V. Dado que se trata de un ataque DoS local, Microsoft considera que su explotación es menos probable.

| Severity | CVSS Score | CVE | Description |

| Critical | 9.8 | CVE-2024-21410 | Microsoft Exchange Server Elevation of Privilege Vulnerability |

| Critical | 9.8 | CVE-2024-21413 | Microsoft Outlook Remote Code Execution Vulnerability |

| Critical | 8.0 | CVE-2024-21380 | Microsoft Dynamics Business Central/NAV Information Disclosure Vulnerability |

| Critical | 7.5 | CVE-2024-21357 | Windows Pragmatic General Multicast (PGM) Remote Code Execution Vulnerability |

| Critical | 6.5 | CVE-2024-20684 | Windows Hyper-V Denial of Service Vulnerability |

No todas las vulnerabilidades relevantes tienen parches: Considere Estrategias de Mitigación

Como hemos aprendido con otras vulnerabilidades notables, como Log4j, no todas las vulnerabilidades altamente explotables pueden parchearse fácilmente. Como en el caso de las vulnerabilidades ProxyNotShell, es de vital importancia desarrollar un plan de respuesta sobre cómo defender sus entornos cuando no existe un protocolo de aplicación de parches.

La revisión periódica de su estrategia de aplicación de parches debe seguir formando parte de su programa, pero también debe examinar de forma más holística los métodos de ciberseguridad de su organización y mejorar su postura de seguridad general.

Acerca de las puntuaciones CVSS

El Common Vulnerability Scoring System (CVSS) es un estándar gratuito y abierto de la industria que CrowdStrike y muchas otras organizaciones de ciberseguridad utilizan para evaluar y comunicar la gravedad y las características de las vulnerabilidades del software. La puntuación base CVSS oscila entre 0,0 y 10,0, y la Base de datos nacional de vulnerabilidades (NVD) añade una clasificación de gravedad para las puntuaciones CVSS. Obtenga más información sobre la puntuación de vulnerabilidades en este artículo.

Fuente original en inglés: Crowdstrike