IBM X-Force ha informado de una campaña de phishing llevada a cabo por el ITG05, en la que se distribuyen documentos falsos que simulan proceder de organizaciones gubernamentales y no gubernamentales de Europa, el Cáucaso, Asia Central y América del Norte y del Sur.

El informe de IBM destaca el empleo de una amplia gama de documentos -desde internos hasta de acceso público, y probablemente fabricados por los propios autores- relacionados con las finanzas, las infraestructuras críticas, las interacciones ejecutivas, la ciberseguridad, la seguridad marítima, la sanidad, los negocios y la fabricación de la industria de defensa.

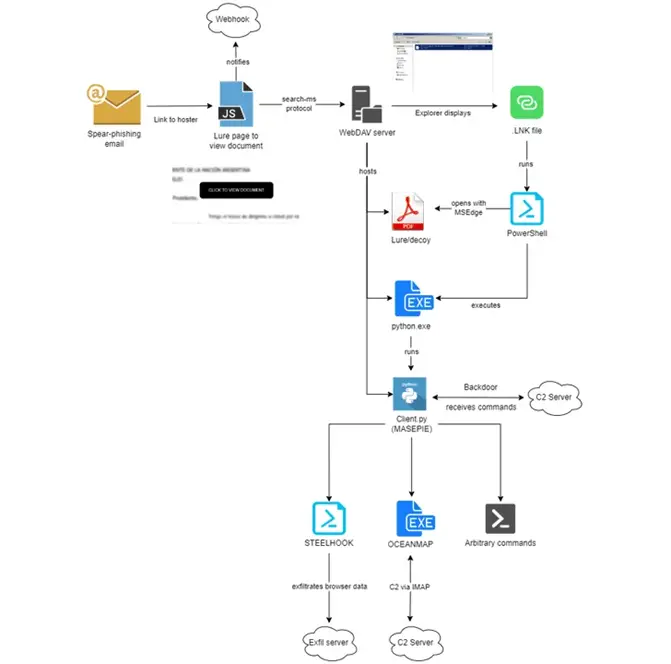

Se presta especial atención al uso de un manejador de protocolo URI denominado search-ms, que permite a las aplicaciones y enlaces HTML iniciar búsquedas personalizadas en un dispositivo. Los ciberdelincuentes explotan search-ms para obligar engañosamente a las víctimas a descargar software malicioso desde un servidor WebDAV.

El informe también menciona el uso potencial de routers Ubiquiti comprometidos como servidores para la propagación de phishing y malware. El informe recuerda que, a finales de febrero, las agencias federales de EE.UU. y otros países alertaron a los usuarios de los riesgos asociados al uso de routers Ubiquiti EdgeRouter, que podrían ser explotados para la recolección de credenciales, la redirección de tráfico y la creación de páginas de phishing.

En sus comunicados, los ciberdelincuentes se hacen pasar por organizaciones de determinados países: Argentina, Georgia, Bielorrusia, Kazajstán, Polonia, Armenia, Azerbaiyán y Estados Unidos. Los correos utilizan una combinación de documentos públicos gubernamentales y no gubernamentales auténticos como señuelo para desencadenar la cadena de infección. Para el alojamiento se utilizan proveedores de alojamiento gratuitos, lo que facilita la preparación de cargas útiles para apoyar las operaciones en curso.

La cadena de infección culmina con el despliegue de los programas MASEPIE, OCEANMAP y STEELHOOK, diseñados para el robo de archivos, la ejecución de comandos arbitrarios y la exfiltración de datos de los navegadores.

Los investigadores concluyen que ITG05 demuestra adaptabilidad a la evolución de las capacidades, introduciendo nuevas metodologías de infección y utilizando infraestructuras disponibles en el mercado, al tiempo que avanza continuamente en las capacidades de su software malicioso.