Microsoft ha publicado las actualizaciones de seguridad para 60 vulnerabilidades en su lanzamiento del martes de parches de marzo de 2024. Se han parcheado dos vulnerabilidades críticas (CVE-2024-21407 y CVE-2024-21408), que afectan al hipervisor Hyper-V.

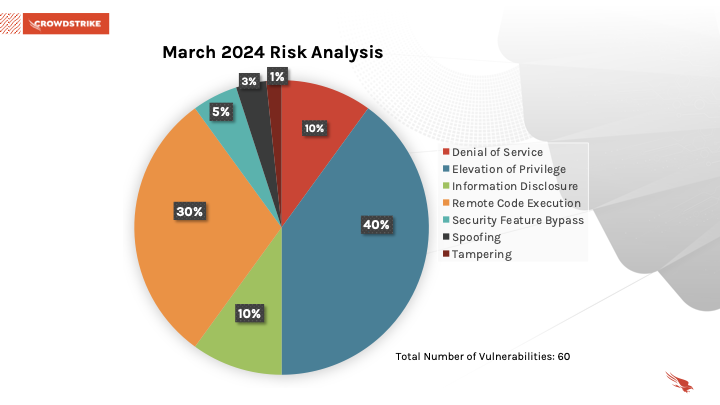

Análisis de riesgos de marzo de 2024

El principal riesgo de este mes es la elevación de privilegios (40%), seguido de la ejecución remota de código (30%) y un empate entre la denegación de servicio (10%) y la revelación de información (10%).

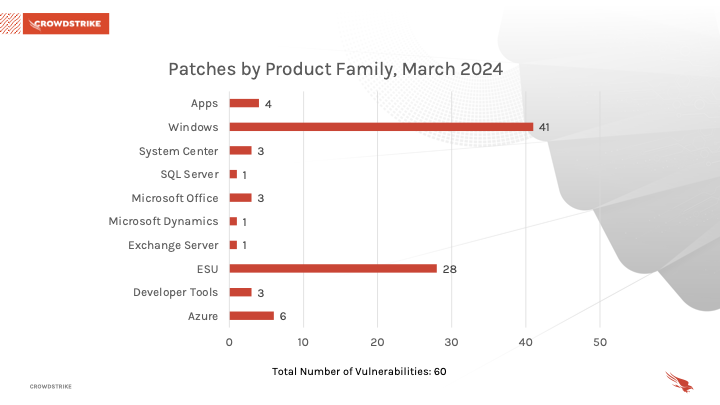

Los productos Windows fueron los que más parches recibieron este mes, con 41, seguidos de Extended Security Update (ESU), con 28, y Azure, con 6.

Vulnerabilidades críticas que afectan a Windows Hyper-V

CVE-2024-21407 es una vulnerabilidad crítica de ejecución remota de código (RCE) que afecta a Microsoft Windows Hyper-V y tiene una puntuación CVSS de 8,1. La explotación con éxito de esta vulnerabilidad permitiría al atacante iniciar la ejecución de código en el servidor host desde un invitado Hyper-V. Esta vulnerabilidad requeriría que el atacante se autenticara en una máquina virtual invitada y, a continuación, enviara solicitudes de operación especialmente diseñadas dirigidas al host. La explotación exitosa requiere un alto nivel de complejidad de ataque, pero puede resultar en la ejecución de código en el servidor y debe ser parcheado lo antes posible.

CVE-2024-21408 es una vulnerabilidad crítica de denegación de servicio (DoS) que afecta a Microsoft Windows Hyper-V y tiene una puntuación CVSS de 5,5. La explotación exitosa de esta vulnerabilidad permite a un atacante apuntar a una máquina virtual huésped Hyper-V, lo que puede afectar la funcionalidad del host Hyper-V. Dado que se trata de un ataque DoS local, Microsoft considera que su explotación es menos probable.

| Severity | CVSS Score | CVE | Description |

| Critical | 8.1 | CVE-2024-21407 | Windows Hyper-V Remote Code Execution Vulnerability |

| Critical | 5.5 | CVE-2024-21408 | Windows Hyper-V Denial of Service Vulnerability |

No todas las vulnerabilidades relevantes tienen parches: Considere Estrategias de Mitigación

Como hemos aprendido con otras vulnerabilidades importantes, como Log4j, no todas las vulnerabilidades altamente explotables pueden parchearse fácilmente. Como en el caso de las vulnerabilidades ProxyNotShell, es de vital importancia desarrollar un plan de respuesta sobre cómo defender sus entornos cuando no existe un protocolo de aplicación de parches.

La revisión periódica de la estrategia de parcheo debe seguir formando parte del programa, pero también hay que examinar de forma más exhaustiva los métodos de ciberseguridad de la organización y mejorar la postura de seguridad general.

Fuente original en inglés: Crowdstrike