Más de 8.000 subdominios pertenecientes a empresas e instituciones de confianza han sido secuestrados como parte de una sofisticada red de distribución para la proliferación de spam y la monetización de clics.

Guardio Labs está rastreando la actividad maliciosa coordinada, que ha estado en curso desde al menos septiembre de 2022, bajo el nombre de SubdoMailing. Los correos van desde «falsas alertas de entrega de paquetes hasta phishing descarado para obtener credenciales de cuentas».

La empresa de seguridad israelí atribuyó la campaña a un grupo de actores de amenazas al que denomina ResurrecAds, conocido por resucitar dominios muertos de grandes marcas o afiliados a ellas con el fin de manipular el ecosistema publicitario digital para obtener nefastos beneficios.

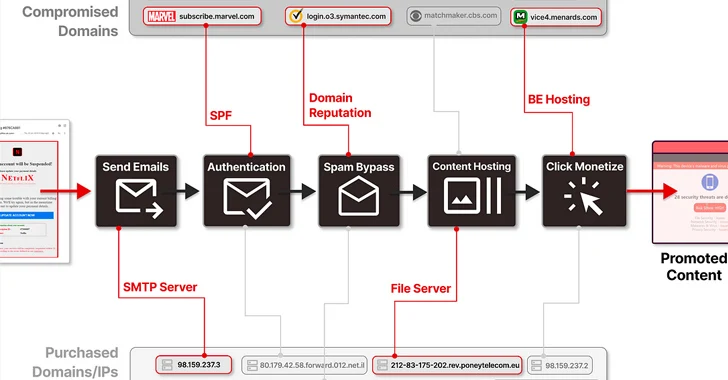

ResurrecAds» gestiona una extensa infraestructura que abarca una amplia gama de hosts, servidores SMTP, direcciones IP e incluso conexiones ISP residenciales privadas, junto con muchos otros nombres de dominio de su propiedad», explican los investigadores de seguridad Nati Tal y Oleg Zaytsev en un informe publicado.

En concreto, la campaña «aprovecha la confianza asociada a estos dominios para difundir spam y correos maliciosos de phishing por millones cada día, utilizando astutamente su credibilidad y los recursos robados para burlar las medidas de seguridad».

Estos subdominios pertenecen o están afiliados a grandes empresas y organizaciones como ACLU, eBay, Lacoste, Marvel, McAfee, MSN, Pearson, PwC, Symantec, The Economist, UNICEF y VMware, entre otras.

La campaña destaca por su capacidad para eludir los bloqueos de seguridad estándar, con todo el cuerpo concebido como una imagen para eludir los filtros de spam basados en texto, cuyo clic inicia una serie de redirecciones a través de distintos dominios.

«Estas redirecciones comprueban el tipo de dispositivo y la ubicación geográfica, lo que lleva a un contenido adaptado para maximizar los beneficios», explicaron los investigadores.

«Esto podría ser cualquier cosa, desde un molesto anuncio o enlace de afiliado hasta tácticas más engañosas como estafas de concursos, sitios de phishing o incluso una descarga de malware destinada a estafarte tu dinero de forma más directa».

Otro aspecto crucial de estos correos electrónicos es que también son capaces de eludir el Sender Policy Framework (SPF), un método de autenticación de correo electrónico que está diseñado para evitar la suplantación de identidad garantizando que un servidor de correo está autorizado a enviar correo electrónico para un dominio determinado.

No se trata sólo de SPF, ya que los correos electrónicos también pasan las comprobaciones DomainKeys Identified Mail (DKIM) y Domain-based Message Authentication, Reporting and Conformance (DMARC) que ayudan a evitar que los mensajes se marquen como spam.

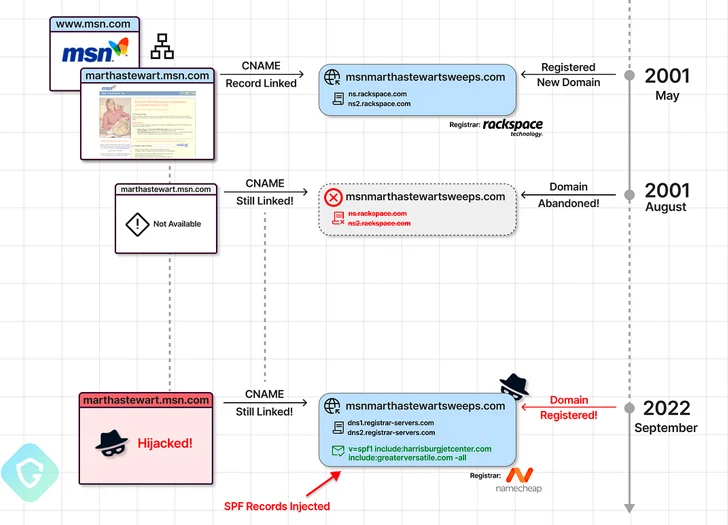

En un ejemplo de correo electrónico fraudulento de aviso de almacenamiento en la nube destacado por Guardio, el mensaje se originaba en un servidor SMTP de Kiev, pero estaba marcado como enviado desde Return_UlKvw@marthastewart.msn.com.

Un examen más detallado del registro DNS de marthastewart.msn.com reveló que el subdominio está vinculado a otro dominio (msnmarthastewartsweeps[.]com) con ese registro CNAME, una técnica de alias que ha sido utilizada anteriormente por empresas de tecnología publicitaria para eludir el bloqueo de cookies de terceros.

«Esto significa que el subdominio hereda todo el comportamiento de msnmarthastewartsweeps[.]com , incluida su política SPF», explican los investigadores. «En este caso, el actor puede enviar correos electrónicos a quien desee como si msn[.]com y sus remitentes aprobados enviaran esos correos».

Vale la pena señalar aquí que ambos dominios fueron legítimos y brevemente activos en algún momento de 2001, antes de quedar en estado de abandono durante 21 años. No fue hasta septiembre de 2022 cuando msnmarthastewartsweeps[.]com se registró de forma privada en Namecheap.

En otras palabras, el esquema de secuestro implica que los actores de la amenaza buscan constantemente subdominios olvidados hace tiempo con registros CNAME colgantes de dominios abandonados y luego los registran para hacerse con su control.

El secuestro de CNAME también puede tener graves consecuencias cuando estos reputados subdominios se utilizan para alojar páginas de phishing falsas diseñadas para obtener las credenciales de los usuarios. Dicho esto, no hay pruebas de que ninguno de los subdominios secuestrados se haya utilizado con este fin.

Guardio también ha descubierto casos en los que el registro DNS SPF de un dominio conocido contiene dominios abandonados asociados a servicios de correo electrónico o de marketing ya desaparecidos, lo que permite a los atacantes hacerse con la propiedad de dichos dominios, inyectar sus propias direcciones IP en el registro y, en última instancia, enviar correos electrónicos en nombre del nombre de dominio principal.

En un esfuerzo por contrarrestar la amenaza y desmantelar la infraestructura, Guardio ha puesto a disposición de los usuarios SubdoMailing Checker, un sitio web que permite a los administradores de dominios y propietarios de sitios buscar signos de compromiso.

«Esta operación está meticulosamente diseñada para hacer un uso indebido de estos activos con el fin de distribuir diversos ‘Anuncios’ malévolos, con el objetivo de generar tantos clics como sea posible para estos clientes de ‘redes publicitarias'», afirman los investigadores.

«Armada con una vasta colección de dominios, servidores y direcciones IP comprometidos, esta red publicitaria navega hábilmente a través del proceso de propagación de correos electrónicos maliciosos, cambiando y saltando entre sus activos a voluntad».