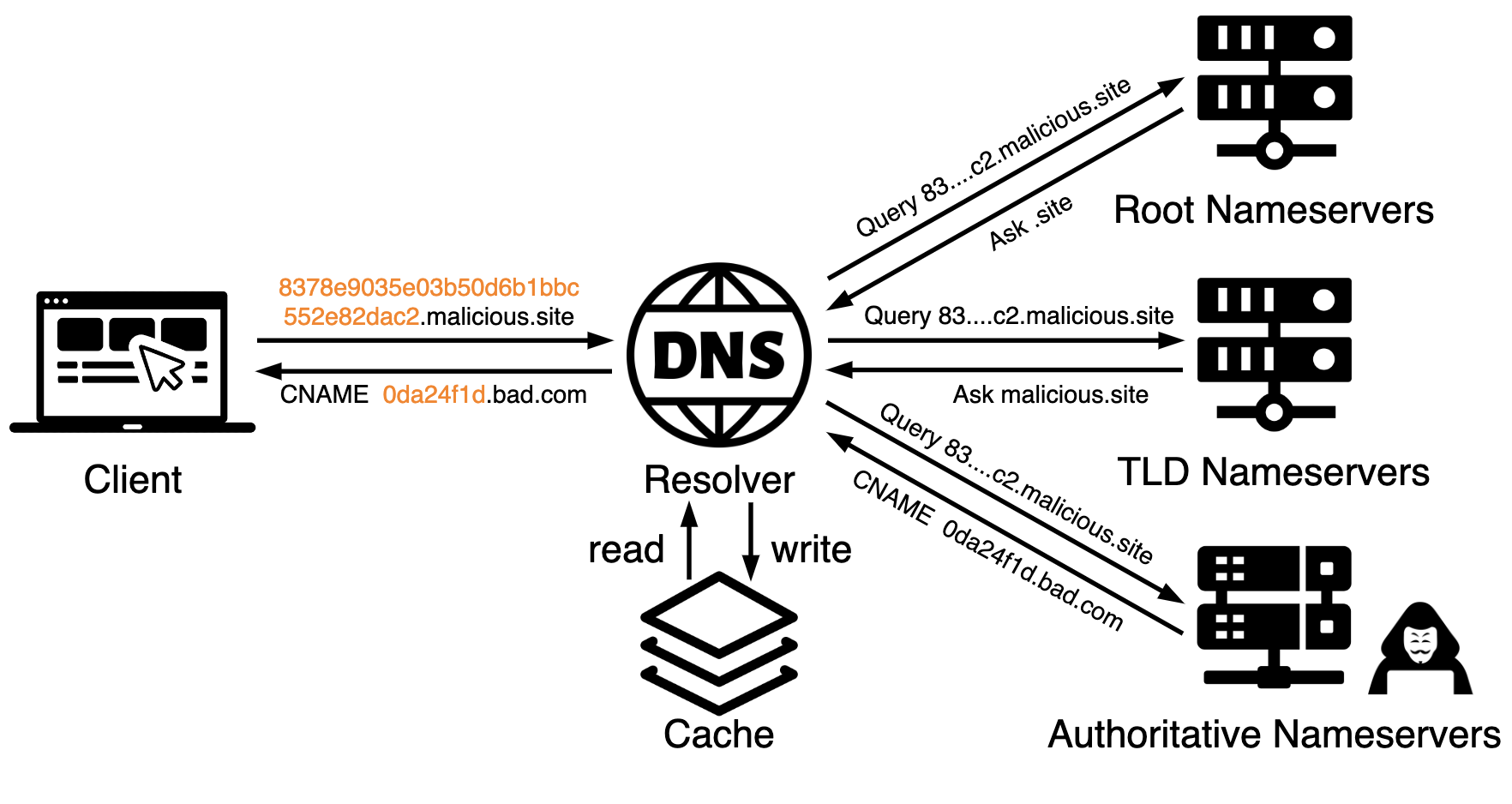

Normalmente, los atacantes explotan DNSTunneling con fines C2 o VPN.

Pero, ¿qué ocurre cuando se aprovecha el tunneling para rastrear la actividad de spam, seguir la interacción de la víctima con el contenido del correo electrónico o escanear la infraestructura para un ataque de reflexión?

Utilizando tres campañas distintas en las que los atacantes utilizaron el tunelado DNS para escanear la red o rastrear a las víctimas, los investigadores de la Unit42 de Palo Alto Networks ofrecen una visión detallada que aclarará las técnicas utilizadas tanto a investigadores noveles como a analistas experimentados.

Seguir leyendo [EN]: https://unit42.paloaltonetworks.com/three-dns-tunneling-campaigns/